Contents

Signalraumdarstellung der linearen Modulation (1)

Im bisherigen Kapitel 4 wurde die Struktur des optimalen Empfängers und die Signaldarstellung mittels Basisfunktionen am Beispiel der Basisbandübertragung behandelt. Mit der gleichen Systematik und der gleichen Einheitlichkeit sollen nun auch Bandpass–Systeme betrachtet werden, die bereits in früheren Büchern bzw. Kapiteln beschrieben wurden, nämlich

- im Kapitel 4 des Buches „Modulationsverfahren”,

- im Kapitel 1.5 des vorliegenden Buches.

Dabei beschränken wir uns im Kapitel 4.4 auf

- lineare Modulationsverfahren, und

- kohärente Demodulation

Das bedeutet, dass am Empfänger das beim Sender zugesetzte Trägersignal hinsichtlich Frequenz und Phase exakt bekannt sein muss.

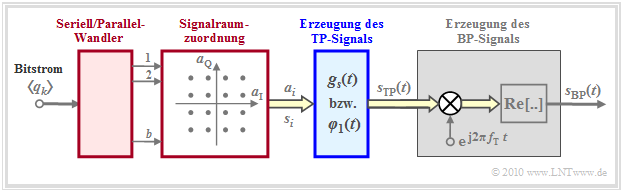

In diesem Fall kann das gesamte Übertragungssystem im äquivalenten Tiefpassbereich beschrieben werden und der Zusammenhang zur Basisbandübertragung ist noch offensichtlicher zu erkennen als bei Betrachtung der Bandpass–Signale. Es ergibt sich somit das folgende Modell, das auf der nächsten Seite im Detail beschrieben wird.

Die Beschreibung der nichtlinearen Modulationsverfahren und der nichtkohärenten Demodulation folgt im Kapitel 4.5.

Signalraumdarstellung der linearen Modulation (2)

Zum Übertragungsmodell der letzten Seite ist Folgendes zu bemerken:

- Aus dem ankommenden Bitstrom 〈qk〉 ∈ {0, L} werden je b Datenbits seriell/parallel gewandelt. Diese Ausgangsbits ergeben die Nachricht m ∈ {m0, ..., mM–1}, wobei M = 2b die Stufenzahl angibt. Für das Folgende wird die Nachricht m = mi vorausgesetzt.

- In der Signalraumzuordnung wird jeder Nachricht mi ein komplexer Amplitudenkoeffizient ai = aIi + j · aQi zugeordnet, dessen Realteil die Inphasekomponente und dessen Imaginärteil die Quadraturkomponente des späteren Sendesignals formen wird.

- Am Ausgang des blau markierten Blockes Erzeugung des TP–Signals liegt das (im allgemeinen) komplexwertige Tiefpass–Signal

- \[s_{\rm TP}(t) \big {|}_{m \hspace{0.05cm}= \hspace{0.05cm} m_i} = a_i \cdot g_s(t) = a_{{\rm I}i} \cdot g_s(t) + {\rm j} \cdot a_{{\rm Q}i} \cdot g_s(t)\]

- vor, wobei gs(t) vorerst ebenso wie sTP(t) auf den Bereich 0 ≤ t < T beschränkt sein soll und der Index i wiederum einen Hinweis auf die gesendete Nachricht mi liefert.

- Durch Energienormierung kommt man vom Sendegrundimpuls gs(t) zur Basisfunktion

- \[\varphi_1(t) = { g_s(t)}/{\sqrt{E_{gs}}} \hspace{0.4cm} {\rm mit} \hspace{0.4cm} E_{gs} = \int_{0}^{T} g_s(t)^2 \,{\rm d} t \]

- \[\Rightarrow \hspace{0.3cm} s_{\rm TP}(t) \big {|}_{m\hspace{0.05cm} =\hspace{0.05cm} m_i} = s_{{\rm I}i} \cdot \varphi_1(t) + s_{{\rm Q}i} \cdot {\rm j} \cdot \varphi_1(t) \hspace{0.05cm}.\]

- Während die Koeffizienten aIi und aQi dimensionslos sind, weisen die neuen Koeffizienten sIi und sQi die Einheit „Wurzel aus Energie” auf – siehe auch Kapitel 4.1:

- \[s_{{\rm I}i} = {\sqrt{E_{gs}}} \cdot a_{{\rm I}i}\hspace{0.05cm}, \hspace{0.2cm} s_{{\rm Q}i} = {\sqrt{E_{gs}}} \cdot a_{{\rm Q}i}\hspace{0.05cm}. \]

- Die obere Gleichung zeigt weiter, dass das hier betrachtete System im äquivalenten TP–Bereich durch je eine reelle Basisfunktion φ1(t) und eine rein imaginäre Basisfunktion ψ1(t) = j · φ1(t) oder durch eine einzige komplexe Basisfunktion ξ1(t) vollständig beschrieben wird.

- Der grau hinterlegte Teil des Blockschaltbildes zeigt das Modell zur Erzeugung des BP–Signals sBP(t), zuerst die Multiplikation des TP–Signals sTP(t) mit dem komplexen Drehzeiger exp(j2πfTt) – auf diese Weise ergibt sich das analytische Signal s+(t) – und anschließend die Realteilbildung.

- Die beiden Basisfunktionen des Bandpass–Signals sBP(t) ergeben sich hier als energienormierte und auf den Bereich 0 ≤ t ≤ T zeitbegrenzte Cosinus– bzw. Minus–Sinus–Schwingungen.

Im Folgenden beschränken wir uns aber auf die Darstellung des äquivalenten Tiefpass–Signals sTP(t).

Hinweis: Im skizzierten Modell sind komplexe Größen durch einen gelb gefüllten Doppelpfeil markiert. Diese Vereinbarung soll auch für alle nachfolgenden Grafiken gelten.

Kohärente Demodulation und optimaler Empfänger

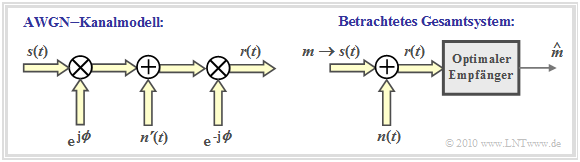

Im Folgenden gehen wir stets vom äquivalenten Tiefpass–Signalen aus, wenn nicht ausdrücklich etwas anderes angegeben ist. Insbesondere stellen die Signale s(t) und r(t) in der Grafik Tiefpass–Signale und sind somit im Allgemeinen komplex. Auf den Zusatz „TP” wird im Weiteren verzichtet.

Zu dieser Abbildung ist zu bemerken:

- Die Phasenlaufzeit des Kanals (also eine mit der Frequenz linear ansteigende Phasenfunktion) wird im Tiefpassbereich durch den zeitunabhängigen Drehfaktor exp(jϕ) ausgedrückt.

- Das Signal n'(t) beschreibt einen komplexen weißen Gaußschen Zufallsprozess im TP–Bereich, wie im Kapitel 4.2 angegeben. Das Hochkomma wurde angefügt, um später beim Gesamtsystem mit n(t) arbeiten zu können.

- Der Empfänger kennt die Kanalphase ϕ und korrigiert diese durch den konjugiert–komplexen Drehfaktor exp(–jϕ). Damit lautet das Empfangssignal im äquivalenten Tiefpassbereich:

- \[r(t) = s(t) + n'(t) \cdot {\rm e}^{\hspace{0.05cm}{\rm j}\phi}= s(t) + n(t) \hspace{0.05cm}.\]

- Durch die Phasendrehung ändert sich an den Eigenschaften des zirkular symmetrischen Rauschens nichts. Das heißt, n(t) = n'(t) · exp(–jϕ) hat genau gleiche statistische Eigenschaften wie n'(t).

Die linke Grafik im obigen Bild verdeutlicht die soeben beschriebenen Sachverhalte. Die rechte Grafik zeigt das Gesamtsystem, wie es für den Rest von Kapitel 4 verwendet wird. Nach dem AWGN–Kanal folgt ein optimaler Empfänger gemäß Kapitel 4.2. Ein Symbolfehler kann wie folgt beschrieben werden:

\[m = m_i \hspace{0.2cm} \cap \hspace{0.2cm} \hat{m} \ne m_i \hspace{0.05cm}.\]

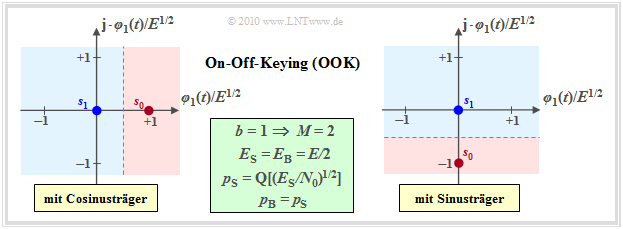

On–Off–Keying bzw. 2–ASK

Das einfachste digitale Modulationsverfahren ist On–Off–Keying (OOK), das bereits im Kapitel 4.2 des Buches „Modulationsverfahren” anhand seiner Bandpass–Signale ausführlich beschrieben wurde. Dort wurde dieses Verfahren teilweise auch Amplitude Shift Keying (ASK) genannt.

Dieses Verfahren kann wie folgt charakterisiert werden:

- OOK ist ein eindimensionales Modulationsverfahren (N = 1) mit sIi ∈ {0, E1/2} und sQi = 0 bzw. sIi = 0 und sQi ∈ {0, –E1/2}. Abkürzend gilt E = Egs. Die erste Kombination beschreibt ein cosinusförmiges Trägersignal, die zweite Kombination einen sinusförmigen Träger.

- Jedes Bit wird einem Binärsymbol zugeordnet (b = 1, M = 2); man benötigt keinen S/P–Wandler. Bei gleichwahrscheinlichen Symbolen, was für das Folgende stets vorausgesetzt wird, ist sowohl die mittlere Energie pro Symbol (ES) als auch die mittlere Energie pro Bit (EB) gleich E/2.

- Der optimale OOK–Empfänger projiziert quasi das komplexwertige Empfangssignal r(t) auf die Basisfunktion φ1(t), wenn man von der linken Skizze (Cosinusträger) ausgeht.

- Wegen N = 1 kann das Rauschen eindimensional angesetzt werden mit der Varianz σn2 = N0/2. Mit den Aussagen von Kapitel 4.3 erhält man für die mittlere Symbolfehlerwahrscheinlichkeit:

- \[p_{\rm S} = {\rm Pr}({\cal{E}}) = {\rm Q} \left ( \frac{d/2}{\sigma_n}\right ) = {\rm Q} \left ( \sqrt{\frac{E}{2 N_0}}\right ) = {\rm Q} \left ( \sqrt{{E_{\rm S}}/{N_0}}\right ) \hspace{0.05cm}.\]

- Da jedes Bit genau auf ein Symbol abgebildet wird, ist die mittlere Bitfehlerwahrscheinlichkeit pB genau so groß:

- \[p_{\rm B} = {\rm Q} \left ( \sqrt{{E_{\rm S}}/{N_0}}\right ) = {\rm Q} \left ( \sqrt{{E_{\rm B}}/{N_0}}\right ) \hspace{0.05cm}.\]

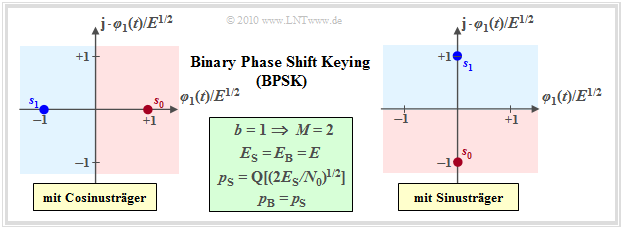

Binary Phase Shift Keying (BPSK)

Das sehr oft angewandte Verfahren Binary Phase Shift Keying (BPSK), das bereits im Kapitel 4.2 des Buches „Modulationsverfahren” anhand der Bandpass–Signale (typisch: Phasensprünge) ausführlich beschrieben wurde, unterscheidet sich von On–Off–Keying durch eine konstante Hüllkurve.

Für die Signalraumpunkte gilt stets s1 = – s0. Sie lauten beispielsweise:

- sIi ∈ {± E1/2}, sQi = 0 bei cosinusförmigem Träger,

- sQi ∈ {± E1/2}, sIi = 0 bei sinusförmigem Träger.

Anhand der in der Grafik angegebenen Gleichungen (grün hinterlegtes Feld) erkennt man die folgenden Verbesserungen gegenüber On–Off–Keying (OOK):

- Bei gegebener Normierungsenergie E ist der Abstand zwischen s1 und s0 doppelt so groß. Damit erhält man für die Fehlerwahrscheinlichkeit:

\[p_{\rm S} = {\rm Pr}({\cal{E}}) = {\rm Q} \left ( \frac{d/2}{\sigma_n}\right ) = {\rm Q} \left ( \sqrt{{2 E}/{N_0}}\right ) = {\rm Q} \left ( \sqrt{{2 E_{\rm S}}/{N_0}}\right ) \hspace{0.05cm}.\]

- In dieser Gleichung ist ebenfalls berücksichtigt, dass nun ES = EB = E gilt, das heißt, dass nun die mittleren Energien pro Symbol bzw. pro Bit doppelt so groß sind als bei OOK.

- Die BPSK–Fehlerwahrscheinlichkeit ist durch den Faktor 2 unter der Wurzel im Argument der Q–Funktion merklich geringer als bei On–Off–Keying, wenn ES und N0 nicht verändert werden.

- Anders ausgedrückt: BPSK benötigt bei gleichem N0 nur die halbe Symbolenergie ES, um die gleiche Fehlerwahrscheinlichkeit wie OOK zu erzielen. Der logarithmische Gewinn beträgt 3 dB.

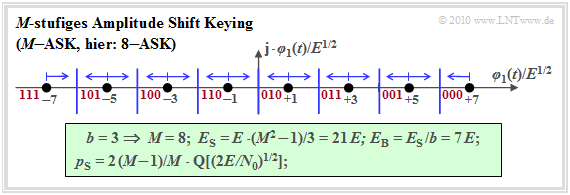

M–stufiges Amplitude Shift Keying (M–ASK)

In Analogie zur M–stufigen Basisbandübertragung betrachten wir nun eine M–stufige ASK, dessen Tiefpass–Signalraumkonstellation für die Parameter b = 3 ⇒ M = 8 ⇒ 8–ASK wie folgt aussieht.

Der Name M–ASK ist nicht ganz zutreffend. Vielmehr handelt es sich um ein kombiniertes ASK/PSK–Verfahren, da sich zum Beispiel die beiden innersten Signalraumpunkte (±1) nicht in der Amplitude (Hüllkurve) unterscheiden, sondern nur durch die Phase (0° bzw. 180°). Weiter ist anzumerken:

- Die mittlere Energie pro Symbol kann für dieses eindimensionale Verfahren unter Ausnutzung der Symmetrie wie folgt berechnet werden:

- \[E_{\rm S} = \frac{2}{M} \cdot \sum_{k = 1}^{M/2} (2k -1)^2 \cdot E = \frac{M^2 -1}{3} \cdot E \hspace{0.05cm}.\]

- Da jedes der M Symbole b = log2 (M) Bit darstellt, erhält man für die mittlere Energie pro Bit:

- \[E_{\rm B} = \frac{E_{\rm S}}{b} = \frac{E_{\rm S}}{{\rm log_2}\, (M)} =\frac{M^2 -1}{3 \cdot {\rm log_2}\, (M)} \cdot E \hspace{0.3cm}\Rightarrow\hspace{0.3cm}M= 8\hspace{-0.1cm}: E_{\rm S}/E = 21 \hspace{0.05cm}, \hspace{0.1cm}E_{\rm B}/E = 7\hspace{0.05cm}.\]

- Die Wahrscheinlichkeit, dass eines der beiden äußeren Symbole aufgrund von AWGN–Rauschen verfälscht wird, ist gleich

- \[{\rm Pr}({\cal{E}} \hspace{0.05cm}|\hspace{0.05cm} {\rm \ddot{a}usseres\hspace{0.15cm} Symbol}) = {\rm Q} \left ( \sqrt{{2 E}/{N_0}}\right )\hspace{0.05cm}.\]

- Die Verfälschungswahrscheinlichkeit der M–2 inneren Symbole ist doppelt so groß, da hier sowohl rechts als auch links andere Entscheidungsregionen angrenzen. Durch Mittelung erhält man die mittlere Symbolfehlerwahrscheinlichkeit:

- \[p_{\rm S} = {\rm Pr}({\cal{E}}) = \frac{1}{M} \cdot \left [ 2 \cdot 1 \cdot {\rm Q} \left ( \sqrt{{2 E}/{N_0}}\right ) + (M-2) \cdot 2 \cdot {\rm Q} \left ( \sqrt{{2 E}/{N_0}}\right ) \right ] = \]

- \[.\hspace{0.5cm} = \frac{2 \cdot (M-1)}{M} \cdot {\rm Q} \left ( \sqrt{{2 E}/{N_0}}\right ) =\frac{2 \cdot (M-1)}{M} \cdot {\rm Q} \left ( \sqrt{\frac{6 \cdot E_{\rm S}}{(M^2-1) \cdot N_0}}\right ) \hspace{0.05cm}.\]

- Bei Verwendung des Graycodes (benachbarte Symbole unterscheiden sich jeweils um ein Bit) ist die Bitfehlerwahrscheinlichkeit näherungsweise um den Faktor b = log2 (M) kleiner als pS:

- \[p_{\rm B} \approx \frac{p_{\rm S}}{b} = \frac{2 \cdot (M-1)}{M \cdot {\rm log_2}\, (M)} \cdot {\rm Q} \left ( \sqrt{{6 \cdot {\rm log_2}\, (M)}/({M^2-1 }) \cdot { E_{\rm B}}/{ N_0}}\right ) \hspace{0.05cm}.\]